Google est né à la suite d’un projet universitaire qui tentait d’imiter les systèmes d’identification des articles universitaires pour cataloguer les documents hypertextes. Autrement dit, des pages Web.

L’idée est aussi simple que cela en a l’air. Les deux fondateurs de Google ont créé un algorithme chargé de collecter les URL et de les trier selon des critères endogènes (inclus dans la page elle-même), et non purement exogène (liens incluent dans le texte mais à partir d’autres sites Web), comme cela s’est produit jusqu’à présent avec les moteurs de recherche déjà présents sur le marché.

Un changement de paradigme qui leur permettrait plusieurs années plus tard de détrôner Yahoo (la star de l’époque) et de se positionner peu de temps après comme le moteur de recherche par défaut de pratiquement 90% des ordinateurs des utilisateurs de la société occidentale.

Pour y parvenir, ils ont mis en place une politique de croissance très agressive, offrant à leur moteur de recherche des services annexes qui étaient honnêtement loin devant la concurrence. Et pour couronner le tout, qui étaient «gratuit».

GMail, Google Docs, Youtube, Blogger, Android … Dans certains cas sous l’impulsion de sa propre expansion, dans d’autres sous le poids d’un carnet de chèque avec de nombreux zéros, Google est devenu aujourd’hui l’une des entreprises les plus chères au monde (elle se dispute le trône avec Apple, Amazon et les compagnies pétrolières saoudiennes).

C’est aussi une entreprise qui vit de la publicité, ce qui signifie que son activité dépend strictement de toute la valeur qu’elle peut tirer des données que nous partageons lors de l’utilisation de ses services.

Et je vous préviens déjà qu’échapper à ces tentacules aujourd’hui est pratiquement utopique. Bien que vous refusiez par principe d’utiliser les services de Google, les racines de ses machines sont tellement internalisées et répandues dans le développement de tout l’écosystème technologique que simplement, et en n’utilisant que des services numériques de bases, l’entreprise dispose déjà d’un profilage plus que généreux de votre présence numérique.

Dans tous les cas, il est de mon devoir de vous dire qu’il n’y a rien de mal à cela. Laissant de côté le fait que nous voulions ou non que nos données soient une monnaie d’échange (il faudrait plutôt voir si la majorité de la société accepterait de payer ces services avec de l’argent).

Google est l’une des rares entreprises technologiques à avoir vraiment mis son système technique en place au moment du développement important et grand public d’un système de traitement de l’information le moins invasif possible. Et mieux encore, contrôlable par l’utilisateur.

Voyons voir ça de plus près

Notre compte Google est une passerelle vers d’autres services numériques

Nous avons tous, d’une manière ou d’une autre, un compte Google, généralement associé à l’e-mail GMail.

Google est également, avec Facebook et Twitter, l’une des plates-formes d’identification les plus utilisées par le reste des services numériques. La commodité d’offrir à un nouvel utilisateur la possibilité de se connecter avec les données enregistrées sur Google est, encore une fois, un autre exemple de la façon dont les tentacules du géant Google sont partout, et devrait servir d’avertissement lorsqu’il s’agit de comprendre l’importance de votre compte Google pour un présence numérique en toute sécurité.

Google est le moteur de recherche par défaut,c’est là que se rendra un responsable potentiel des ressources humaines pour faire des recherches avant de nous interroger. C’est aussi ce que toute personne intéressée par votre profil utilisera. En fait, c’est ce que nous utilisons dans la vie quotidienne pour savoir comment nous nous situons au niveau de notre présence numérique …

Par conséquent, la première étape que nous devons faire est de sécuriser notre compte Google. Et quoi de mieux que de le faire depuis la page Mon compte.

Dans cette section, nous trouverons presque tout ce dont nous avons besoin pour nous assurer que notre compte est correctement sécurisé. Et accessoirement, que nous sommes conscients des informations que nous partageons avec Google et avec des tiers.

Pour ce faire, nous pouvons commencer par la section Security Review, qui en seulement 5 étapes nous permettra de définir:

Les données de récupération de base

Il est très important que nous les ayons bien enregistrées pour éviter d’avoir des problèmes si à tout moment nous venions à oublier notre mot de passe.

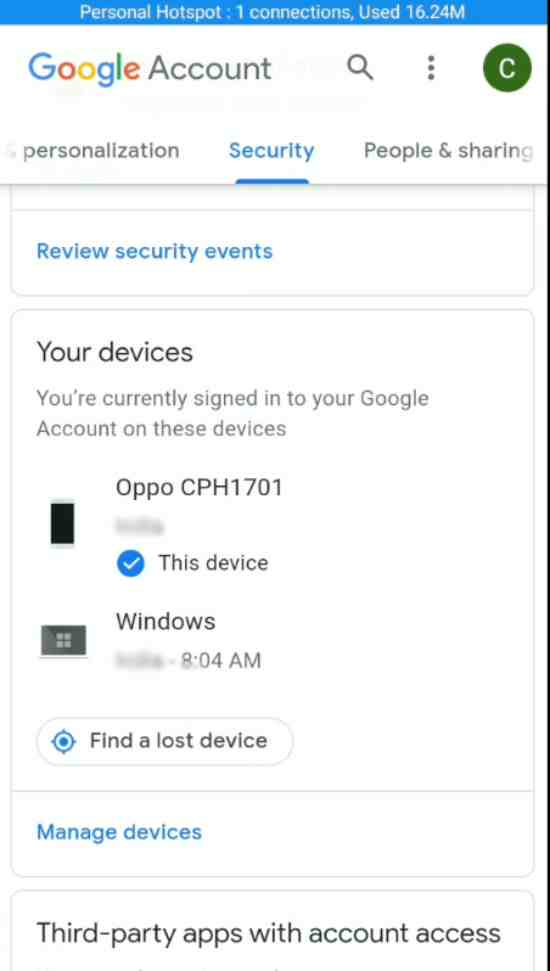

Les appareils sur lesquels nous nous sommes connectés.

Seuls nos appareils doivent apparaître. Si nous voyons également apparaître des appareils que nous ne connaissons pas, il est grandement recommandé de changer le mot de passe et de supprimer l’accès.

De cette façon, s’il s’agit effectivement d’une opération frauduleuse, la prochaine fois qu’ils essaieront d’accéder à votre compte, ils ne pourront pas le faire.

N’oubliez pas également d’utiliser un mot de passe fort et évitez de vous connecter à partir de connexions et / ou d’appareils non sécurisés.

Voici un guide simple et étape par étape pour voir les appareils qui ont accès à votre compte Google :

1. Accédez à votre compte Google.

Une fois connecté, cliquez sur votre photo de profil dans le coin supérieur droit de la page, puis cliquez sur « Gérer votre compte Google. »

2. Sécurité du compte

Dans la barre de navigation à gauche, cliquez sur l’onglet « Sécurité. »

3. Appareils ayant accès à votre compte.

Faites défiler la page et recherchez la section intitulée « Vos appareils ». Cliquez sur « Gérer les appareils » pour voir une liste des appareils qui ont accès à votre compte Google.

4. Consultez la liste des appareils.

Vous verrez une liste des appareils qui ont été utilisés pour accéder à votre compte Google. Cela peut inclure votre téléphone, tablette, ordinateur portable, etc.

5. Détails de l’appareil.

Pour plus d’informations sur un appareil spécifique, cliquez dessus. Vous verrez des détails tels que le modèle de l’appareil, la dernière fois qu’il a été utilisé pour accéder à votre compte et l’emplacement approximatif de l’appareil.

6. Retirez l’accès d’un appareil.

Si vous voyez un appareil que vous ne reconnaissez pas ou que vous n’utilisez plus, vous pouvez cliquer sur « Retirer » pour supprimer l’accès à votre compte Google de cet appareil.

7. Confirmez le retrait.

Une fenêtre de confirmation apparaîtra. Cliquez sur « Retirer » pour confirmer que vous souhaitez supprimer l’accès à votre compte Google de cet appareil.

8. Mettez à jour votre mot de passe.

Si vous remarquez des activités suspectes sur votre compte, il est recommandé de mettre à jour votre mot de passe.

N’oubliez pas de vérifier régulièrement les appareils qui ont accès à votre compte Google pour garantir la sécurité de vos informations personnelles.

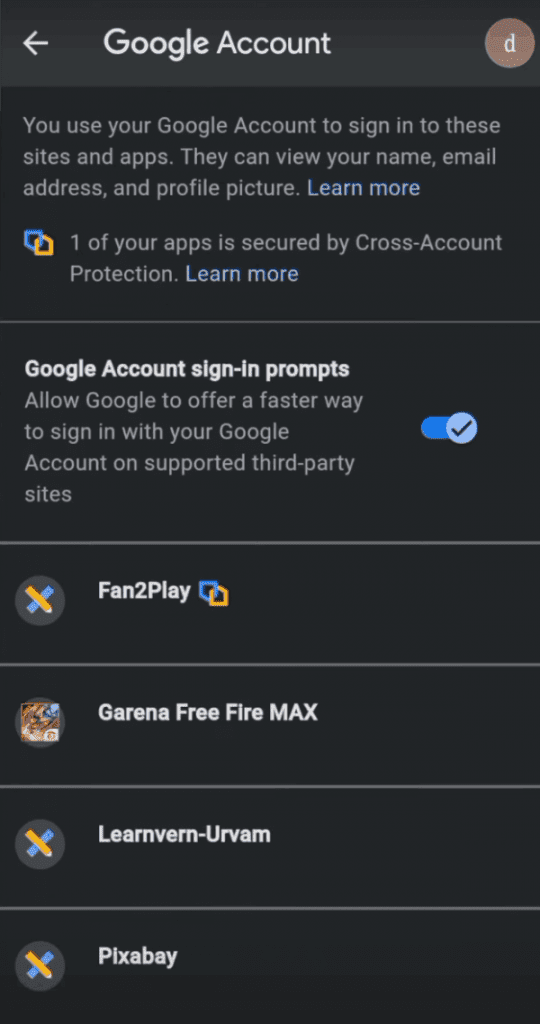

Les applications et services qui ont demandé l’accès à tout ou partie des données que Google possède sur nous

Nous serons probablement confrontés à une liste comprenant des dizaines d’applications, et il est vraiment recommandé de les examiner une par une.

Si l’une d’entre elles vous semble suspecte, ou alors vous savez sans l’ombre d’un doute que vous n’en avez plus besoin, le mieux que vous puissiez faire est de supprimer toutes les autorisations d’accès. La raison?

Car il s’agit du principal vecteur d’attaque contre un compte Google. Le service qui vous a une fois demandé l’accès aux données peut l’avoir utilisé aux fins les plus sûres et légales imaginables, mais à l’heure actuelle, et peut-être après la fin de l’utilisation des services qu’ils proposaient, ce service peut avoir été revendu à un tiers dont le seul objectif est d’abuser de cet accès accordé par des milliers d’anciens utilisateurs.

Ou bien, ce service a peut-être été compromis, comme ce fut le cas il n’y a pas si longtemps avec un fournisseur de statistiques populaire sur Twitter. Vérifiez les tous, et concernant ceux dont vous n’avez plus besoin, supprimez-les sans hésitation.

Si vous en avez à nouveau besoin demain, vous pouvez les installer et utiliser à nouveau en passant par le même service. Et tous les six mois, il est recommandé de jeter un rapide coup d’œil pour voir si la situation a changé.

Voici un guide étape par étape pour voir les applications et services qui ont demandé l’accès à votre compte Google :

- Connectez-vous à votre compte Google : Allez sur le site Web de Google (google.com) et connectez-vous à votre compte en utilisant votre adresse e-mail et votre mot de passe.

- Accédez à votre compte Google : Une fois connecté, cliquez sur votre photo de profil dans le coin supérieur droit de la page, puis cliquez sur « Gérer votre compte Google. »

- Sécurité du compte : Dans la barre de navigation à gauche, cliquez sur l’onglet « Sécurité. »

- Applications tierces avec accès au compte : Faites défiler la page et recherchez la section appelée « Applications tierces avec accès au compte. » Cliquez sur « Gérer l’accès de tiers. »

- Voir les applications et services : Vous verrez maintenant une liste d’applications et de services qui ont demandé l’accès à votre compte Google. Cela peut inclure des applications que vous avez autorisées à se connecter à votre compte Google, telles que des applications de médias sociaux, des applications de productivité, etc.

- Vérifier les détails de l’application : Cliquez sur chaque application ou service pour voir les détails sur le type d’accès qu’il a à votre compte. Vous verrez quel type de données l’application a accès, comme vos contacts, votre calendrier ou votre emplacement.

- Retirer l’accès : Si vous ne voulez plus qu’une application ou un service ait accès à votre compte, cliquez sur l’application ou le service, puis cliquez sur « Retirer l’accès. » Confirmez la suppression lorsque vous y êtes invité.

Mots de passe d’application

Dans certains cas, au lieu d’utiliser le système d’identification de Google, une application tierce utilise les mots de passe des applications liées à votre compte.

Le paradigme est similaire au cas précédent. Ici, vous aurez (peut-être) un mot de passe que vous avez créé de manière volontaire pour donner accès à votre compte à un service tiers (le calendrier iCloud, par exemple). Vous pouvez supprimer l’accès à un ou à tous ceux que vous n’utilisez plus.

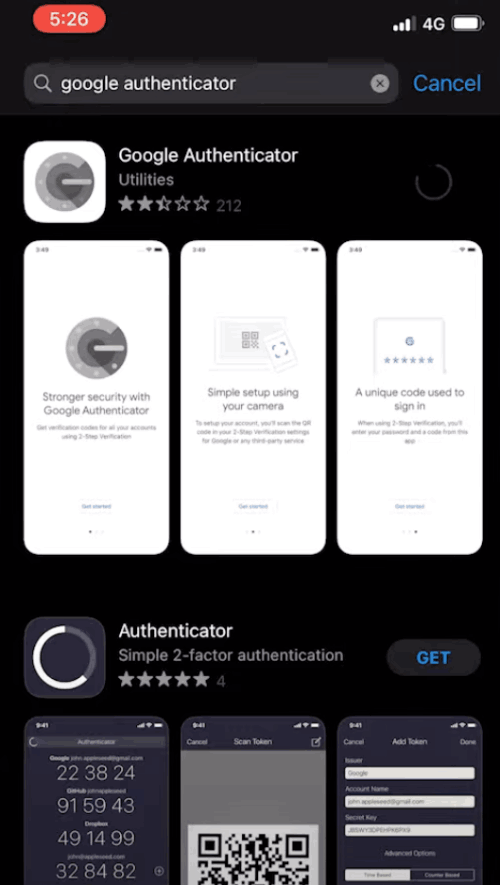

Vérification en deux étapes

Nous arrivons à la cerise sur le gâteau. Comme je l’ai déjà expliqué à plusieurs reprises, le seul système que nous pouvons considérer comme plus ou moins sûr à l’heure actuelle est celui qui est protégé par un double facteur d’authentification.

Dans le cas qui nous concerne, nous parlons du fait que chaque fois que quelqu’un veut se connecter pour la première fois sur un appareil avec notre compte, il doit connaître le nom d’utilisateur / mot de passe (comme toujours).

Mais il doit également avoir accès à un appareil auxiliaire (généralement votre smartphone) pour recevoir, soit par SMS, soit par une application telle que Google Authenticator, un code d’enregistrement temporaire.

De cette façon, nous évitons les effets néfastes du vol courant de la totalité d’un compte. Quelque chose qui, comme vous le savez, est arrivé à Yahoo à plusieurs reprises et qui pourrait arriver demain à Google ou à tout autre géant.

Au cours de ces attaques massives, un cybercriminel pourrait connaître votre nom d’utilisateur / mot de passe, mais l’autre partie serait manquante (avoir accès à notre appareil), de telle sorte que notre compte ne serait pas exposé aux attaques.

L’importance de cette dernière étape est si importante que cela ne me dérange pas de vous la répéter.

Votre compte Google est, après tout, la base sur laquelle repose votre identité numérique

Qui sera plus ou moins importante en fonction des services Google que vous utilisez et des services tiers sur lesquels vous avez utilisé votre compte Google pour vous connecter.

Avoir votre compte Google correctement sécurisé protège non seulement les données que Google a sur vous (beaucoup, je vous le dis) et également l’accès à tous les services que vous utilisez via Google.

Mais vous protégez également le reste des comptes qui, même indirectement (si vous avez utilisé votre e-mail GMail pour vous connecter) utilisent vos données de Google comme identifiant.

Que quelqu’un puisse accéder à votre e-mail principal est un problème de sécurité très grave, car grâce à lui, il pourrait accéder au reste des services numériques qui composent votre identité dans l’ environnement numérique, avec tout ce que cela implique.

2. Que sait Google à propos de nous?

Beaucoup de choses, vraiment beaucoup.

Gardez à l’esprit que le très puissant et influent Google est présent non seulement dans la base d’identification numérique de chacun d’entre nous, mais possède également certains des services les plus utilisés dans la vie quotidienne de millions de personnes (GMail, Maps, Google Search Engine, Youtube, Chrome), et son système d’exploitation Android, auquel nous dédions un module du cours, est en tête sur le marché mondial des smartphones.

Cela signifie qu’il sait où nous vivons, il sait quels services nous utilisons, il sait nous identifier sur n’importe quel site Web, il sait quelle est la publicité sur laquelle nous naviguons, il sait qui sont nos parents et amis, etc.

Sur la page Mon compte, heureusement, nous avons une excellente présentation de tout cela, qui vous permet de modifier et supprimer des informations que vous considérez trop sensibles ou privées pour que Google les ait en sa possession, sans que nous soyons réellement d’accord pour le faire.

Pour cela, nous allons à la section Examen de la confidentialité, où nous pouvons modifier plusieurs variables divisées en six groupes d’informations:

Gérez ce que vous partagez sur YouTube

Des actions telles que la visibilité de qui peut voir ce que vous sélectionnez comme favori ou bien encore les personnes qui vous suivent lorsque vous effectuez un certain type d’action sont configurables à partir de cette section.

Dans mon cas, étant donné que j’utilise également YouTube comme chaîne alternative au blog, j’ai une politique de confidentialité plutôt laxiste, mais je comprends totalement qu’il soit grandement recommandé à quelqu’un qui ne l’utilise que pour le divertissement de décocher toutes ou quasiment toutes les options de visibilités publiques.

Gérer les paramètres de Google Photos

Le service de base pour trier automatiquement les photos que nous prenons depuis notre smartphone posséde sa section sur le site.

De là, nous pouvons permettre à Google de regrouper les photos par noms de personnes qui y apparaissent (mais même, grâce à l’intelligence artificielle et à la reconnaissance faciale sur les images) ainsi que la possibilité de supprimer la localisation géographique dans les éléments partagés avec des tiers. Laissez donc à chacun choisir ce qu’il préfère, apparaître ou non sur les photos.

Aider les autres à vous contacter

le numéro de téléphone peut être ou non un identifiant permettant à des tiers de nous trouver sur les services Google. Ici, nous décidons si nous voulons que ce soit le cas ou non.

Contrôlez ce que les autres voient de vous

Avec la fermeture de Google+, le réseau social que vous n’avez peut-être jamais utilisé, mais tout en ayant probablement un profil dessus, il y a aussi régulièrement des failles dans ces profils.

De là, vous pouvez définir ce qui est visible sur votre profil par des tiers. Il y a également une section très intéressante sur la capacité de Google à utiliser vos informations comme support graphique ou textuel pour des campagnes publicitaires ou des recommandations de produits (applications, musique, vidéos …). Jetez-y un coup d’œil.

Paramètres des annonces

Google vit de la publicité, par conséquent, la sixième et dernière section se concentre sur le fait de nous demander de bien vouloir autoriser toutes les informations relatives à votre profil d’utilisateur à être utilisées à des fins publicitaires. Ici, chacun est libre de décider quoi faire.

Mais prenez tout de même quelques minutes pour parcourir la page de publicité et de ciblage de l’entreprise pour comprendre tout ce que Google est capable de savoir sur vous.

Pour terminer, jetez donc un œil à la section “Mon activité”

Il s’agit d’une revue chronologique de tout ce que nous avons fait dans les tentacules du géant Google.

Il y est établi que Google est l’une des entreprises technologiques qui gère le plus d’informations et laisse à l’utilisateur le contrôle, et c’est là le point principal à retenir.

À partir de là, nous pouvons décider quelles informations nous partageons avec Google et ce qui ne provient pas directement de nos choix.

Dans quelques années, du moins si la Commission européenne reste ferme dans ses choix et annonces, il sera obligatoire pour tout fournisseur de services numériques de proposer un outil au moins aussi puissant que Mon compte et Mon activité Google afin que ce soit l’utilisateur qui choisisse entièrement ce qui est visible parmi ses informations personnelles.

Google n’est pas un monstre. De plus, leur activité dépend précisément du fait que ces informations ne sont exploitables que par eux-mêmes, et que l’utilisateur bénéficie également de garanties suffisantes pour lui faire confiance.

Mais seulement à Google,pas à des services tiers, qui mettent la main sur ces informations sur Internet sans que nous le sachions.

Et à partir de là, nous devons faire en sorte que Google et le reste de l’industrie acceptent que le propriétaire des données personnelles soit la seule personne à pouvoir décider de la diffusion de ses informations personnelles ou non.

Ce que Google semble avoir progressivement compris, fort heureusement.

Voilà, c’est tout pour le moment. Dans quelques jours, je serai de retour avec une nouvelle analyse.

À propos de Cedriq Debcq

Cedriq Debcq est un entrepreneur en technologie avec un œil aiguisé pour la photographie et une passion particulière pour la technologie moderne. Avec une décennie consacrée à la recherche en cybersécurité, il se spécialise dans les applications de contrôle parental et les applications espionnes.

Laisser un commentaire: